Perizie informatiche forensi, indagini e investigazioni informatiche forensi, cyber security, compliance aziendale e GDPR

Blog

Tutto quello che il vostro smartphone sa di voi... che voi non sapete che lui sa..

- Dettagli

- Scritto da Alessandro Fiorenzi

Tutto quello che il vostro smartphone sa di voi... che voi non sapete che lui sa..

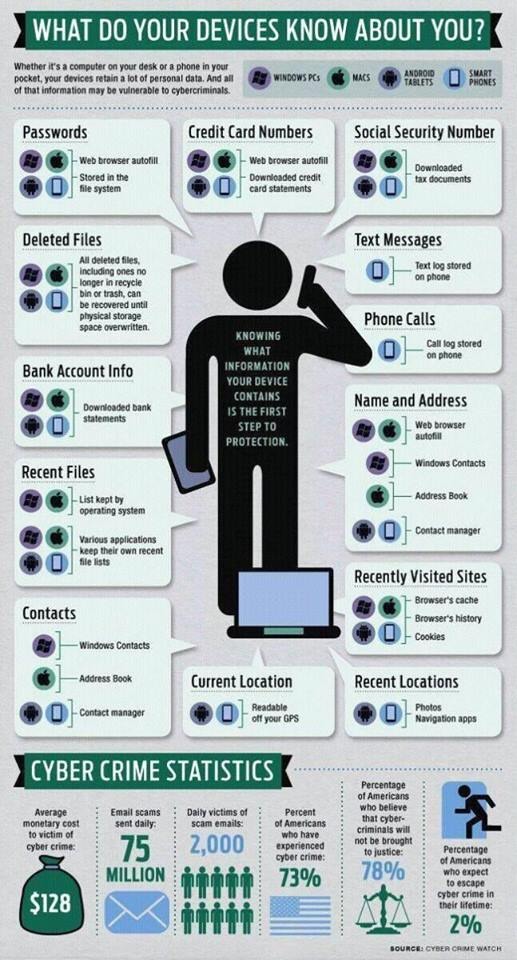

È bello, è di tendenza ma il vostro smartphone sa troppe cose, anzi potreste scoprire che sa più cose lui di voi di quante voi ve ne possiate ricordare.

È paradossale ma affidiamo la nostra intera vita: professionale e lavorativa, oltre ai più imbarazzanti segreti a uno strumento informatico , certi che nel peggiore dei casi cancellando ciò che non ci va così nessuno lo potrà mai vedere.

Che si tratti di un Android o di un iPhone o di un windows tutti quanti sono assetati dei nostri dati per renderci la vita più semplice... ma vediamo con l'infografica riportata sotto cosa sa il nostro smartphone...

- Password e codici di accesso

- Numeri di carte di credito

- Chat e Messaggi: whatsapp, wechat, telegram etc.. Testi, gruppi, messaggi inviati e messaggi ricevuti

- Cronologia delle telefonate in ingresso e in uscita

- Rubrica telefonica con tutti i contatti di ogni soggetto

- Cronologia Internet, i siti visitati di recente

- Autofil dei dati del browser

- ricerche fatte in internet

- Posizione e percorsi GPS passati e presenti

- File aperti di recente

- App bancarie e accesso ai dati bancari

- File cancellati

- Foto e video con posizione GPS

- Vita Social

- Mail private e lavoro

- Scrigni segreti

insomma una miniera di dati che in mano a cyber criminali ha un grande valore, si ai fini estorsivi ma anche per impersonare e disporre a nostro titolo accrediti, acquisti, contratti

un mercato ricco per il cybercrime un rischio che troppo spesso tutti sottovalutiamo, ma anche un testimone affidabile da portare in giudizio con una perizia informatica forense

Digital Investigation cita il nostro studio su Forensics Readiness

- Dettagli

- Scritto da Alessandro Fiorenzi

Digital Investigation cita il nostro studio su Forensics Readiness

Più e più volte abbiamo sottolineato sul nostro sito ma anche in convegni e incontri pubblici come un approccio Forensics Readiness sia, sopratutto per le medio grandi imprese, l'unico perseguibile per il monitoraggio della sicurezza e dei data breach, ma anche per identificare dipendenti infedeli o vere e proprie attività di cyber spionaggio

Per chi si fosse perso quello studio questo è il link https://www.studiofiorenzi.it/blog/smau-2017-milano-gdr-forensics-readiness

Se hai bisogno di una perizia informatica o di una indagine informatica forense contattaci al 3487920172 oa [email protected].

Operiamo come CTP, Consulenti Tecnici di Parte e come CTU, Consulenti Tecnici d'Ufficio, In tutta Italia e principalmente in toscana: Firenze, Prato, Pistoia, Pisa, Lucca, Livorno, Massa, Siena, Arezzo, Grosseto