Perizie informatiche forensi, indagini e investigazioni informatiche forensi, cyber security, compliance aziendale e GDPR

Blog

Digital Forensics a servizio delle Aziende

- Dettagli

- Scritto da Administrator

Informatica forense come strumento di compliance aziendale

La Digital Forensics riveste sempre più un ruolo determinante in ambito aziendale per gestire e seguire casi come:

• Furto di proprietà intellettuale

• Spionaggio industriale

• Controversie di lavoro

• Indagini sulle frodi

• Uso inappropriato di Internet e della posta elettronica sul posto di lavoro

• Questioni relative ai falsi

• Indagini fallimentari

• Problemi relativi alla conformità normativa

Non solo per avviare procedimenti giudiziari a tutela dell'azienda ma anche come strumento di supporto alle struttura di Internal Auditing per cristallizzare le evidenze informatiche di un Audit in particolare quelli di compliance come GDPR, DLGS 231, PCI-DSS

Ai I servizi per la tutela aziendale mediante Perizie e indagini informatiche forensi abbiamo affiancato una sezione per servizi di Audit e Compliance attraverso cui forniamo una certificazione delle evidenze di audit in ambito IT

Seminario formativo ONIF 2022 – Back To Amelia

- Dettagli

- Scritto da Administrator

AMELIA 2022: Il futuro dell'informatica forense

Amelia, venerdì 11 novembre 2022: dopo 3 anni si è tenuto nuovamente l’evento organizzato dall’Osservatorio Nazionale per l’Informatica Forense (ONIF) e giunto ormai alla sua sesta edizione.

Il Convegno, dal tema “Il futuro dell’informatica forense”, organizzato da ONIF per la sesta edizione ad Amelia nella nella consueta e suggestiva cornice del Chiostro Boccarini (fu realizzato in forme rinascimentali nel XVI secolo) ha voltuo dare uno sguardo al futuro dell'informatica forense con un panel di nterventi di spessore curati da parte di operatori delle Forze dell’Ordine, da personalità istituzionali, giuristi e consulenti tecnici dell’Associazione ONIF.

Prof. Ing. Paolo Reale: Saluti Istituzionali

Dott. Pier Luca Toselli – Luogotenente c.s.: Sinergie, criticità e futuro, tra polizia giudiziaria, ausiliari di p.g., c.t.u e c.t.p; nelle indagini digitali.

Ing. Marco Calamari: Una pistola fumante nel processo civile telematico

Dott. Fabio Zito: Android reverse-engineering (find a trojan information in a closed source apps)

Dott. Luca Cadonici: Differenze e possibilità nell’acquisizione di dispositivi ios: il modello di sicurezza apple e le sue implicazioni forensi.

Prof. Ing. Ugo Lopez: Enterprise cloud forensics, security & compliance

Dott. Giorgio Sonego – B.U. manager per il cybercrime e digital forensic: Introduzione agli sponsor

Dott. Paolo Rossi – Account Director Government – Southern Europe: Nuix: una finestra su tutte le evidenze

Bradley Taylor – Sales Manager – Global Key Account Management: Maltego and transforming your investigations with the power of osint

Luigi Portaluri – Director – South Europe in Grayshift: Ottieni le tue prove in minuti. non ore, mesi o anni!

Tanya Pankova – Product Marketing Director at Oxygen Forensics: Overcoming device security with oxygen forensic detective

Avv. Paolo Pirani: La “digital forensics” nel processo

Avv. Guido Villa – Tecoms Srl: Mercure: l’evoluzione nell’analisi dei tabulati telefonici

Prof. Avv. Francesco Paolo Micozzi: Sequestro, perquisizione, restituzione dei dati e impugnazioni: recenti approdi giurisprudenzial

Davide Gabrini (Rebus) – Ispettore PS: La ripetibilità dell’accertamento informatico forense

Dott. Nanni Bassetti: Giustizia predittiva ed il problema del bias nell’AI

Dott. Valerio De Gioia – Giudice Penale: Il Giudice robot

Prof.ssa Avv. Stefania Stefanelli: Il nuovo corso di laurea “law and technology” dell’università degli studi di perugia

L'attacco che svuota il conto: SIM SWAP

- Dettagli

- Scritto da Administrator

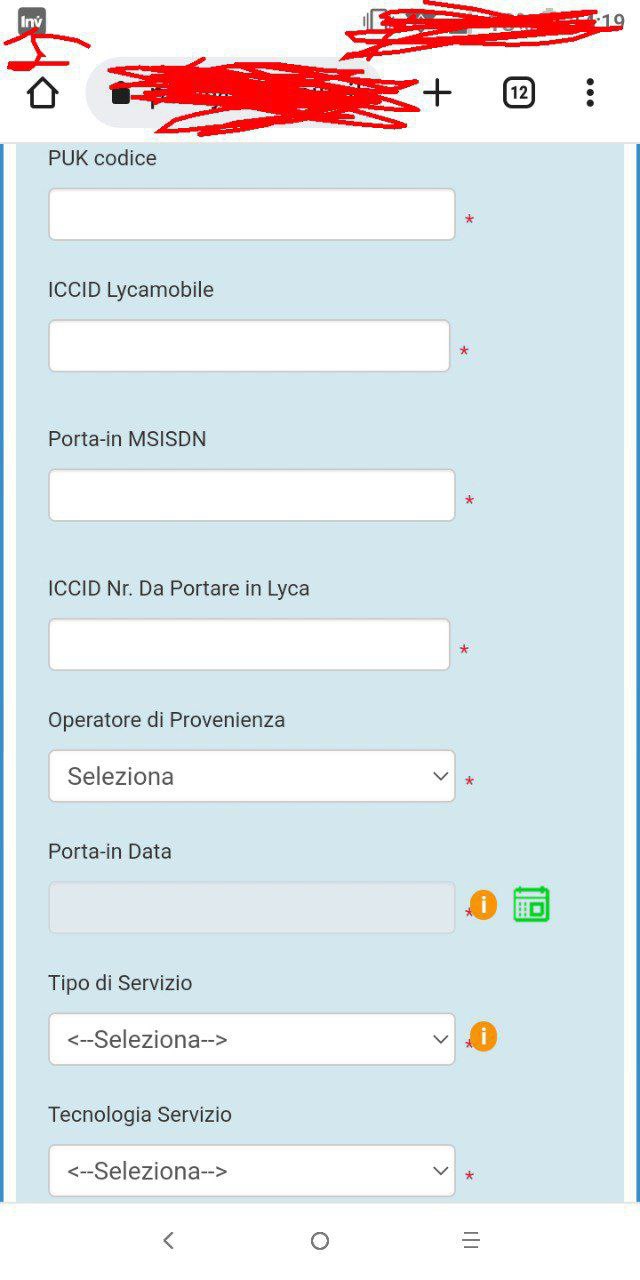

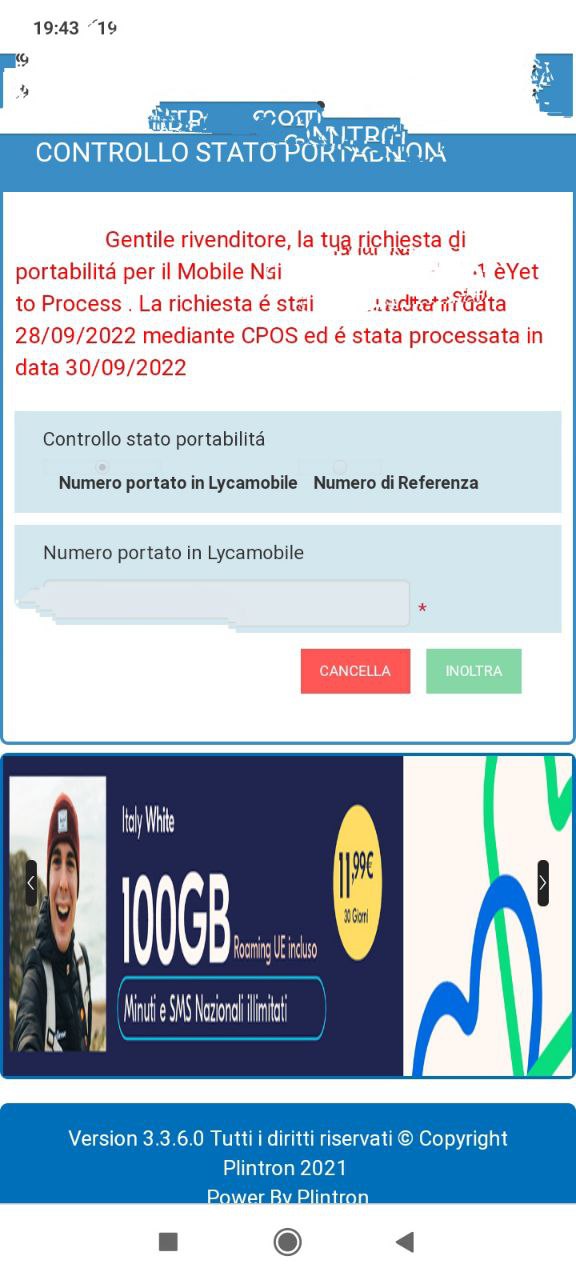

Sono passati quasi 3 anni da quella intervista del 13 dicembre 2019 di Enrico Pagliarini alla sua trasmissione #2024 https://lnkd.in/dUTEwiGb dove spiegavo il crescente fenomeno del SIM SWAP. Sebbene il SIM SWAP fosse una tecnica di attacco nota dal 2016 sembrava che il mondo bancario fosse immune a questo attacco fino a quando, per aderire alla PSD2, quasi la totalità delle banche sostituirono i loro token hardware con l'autorizzazione/validazione da dare con l'App della banca.

Il 2019 fu l'anno dell'esplosione del SIM SWAP ma Abilab e CERTFin presero in considerazione il fenomeno del SIM SWAP solo a febbraio 2020.

Tre anni sono un'eternità in termini informatici ma il problema del #SIM#SWAP è ancora lontano da essere risolto, anzi il numero di casi che trattiamo sia come CTP delle vittime o come CTU del Giudice è lungi dal diminuire.

In questi anni il SIM SWAP si è sviluppato in diverse varianti, dalla base con la duplicazione della SIM e frode bancaria via SMS o installando addirittura l'App bancaria, alla portabilità su altro operatore.

Solo recentemente l'#AGCOM nei confronti delle Telco con la Delibera n. 86/21/CIR "Modifiche e integrazioni della procedura di portabilità del numero mobile, di cui alla delibera n. 147/11/CIR, e connesse misure finalizzate ad aumentare la sicurezza nei casi di sostituzione della SIM (SIM swap)"

#frodi#bancarie

Intanto il web, non il dark web, il web che conosciamo tutti è pieno di annunci come quelli riportati sotto di serivizi di SIM SWAP che per tariffe che vanno dai 200 ai 400€ fanno SWAP della SIM originale.

|