Perizie informatiche forensi, indagini e investigazioni informatiche forensi, cyber security, compliance aziendale e GDPR

Blog

IoT e IIoT Forensics

- Dettagli

- Scritto da Administrator

IoT domotica Automazione: next generation forensics

|

|

Indagini e Perizie sull'Internet delle Cose (IoT) e dell'Industria (IIoT). |

IoT Forensics, il futuro è oggi! come consulenti informatici forensi dobbiamo essere pronti a "mettere sotto interrogatorio" i dispositivi IoT che sempre più stanno popolando la nostra vita. Questi dispositivi sentono, vedono, ascoltano, eseguono ordini.... sono testimoni, complici o vittime di illeciti e reati, sia in ambito privato che aziendale, acquisire e comprendere i dati che trattano è fondamentale.

Qui sotto trovate un mio articolo su IoT Forensics su https://www.cybersecurity360.it/soluzioni-aziendali/iot-e-iiot-forensics-tecnologie-e-strumenti-per-la-raccolta-delle-prove-di-sabotaggio-industriale/

Nuove sfide della forensics che sono già realtà nei nostri laboratori.

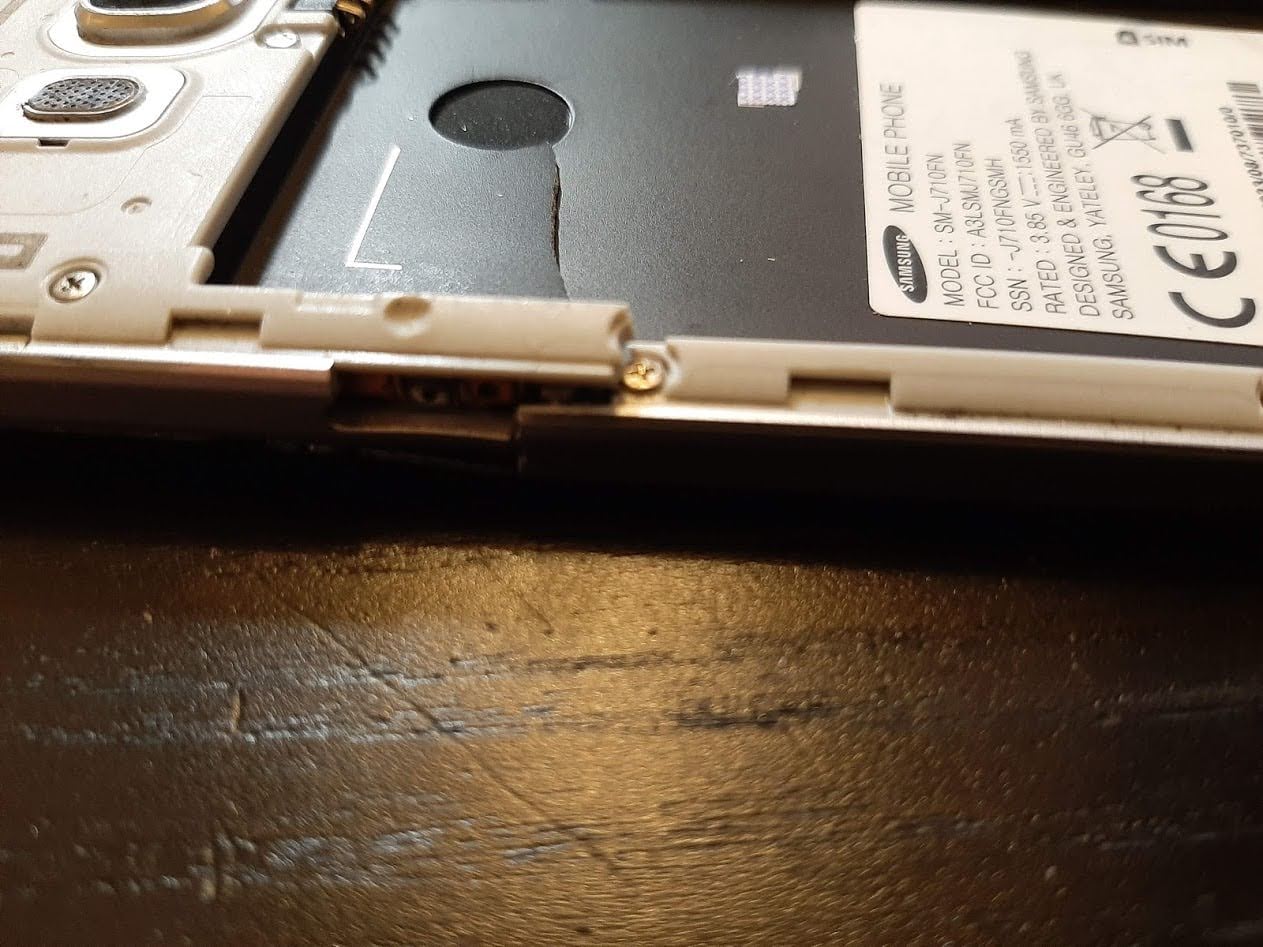

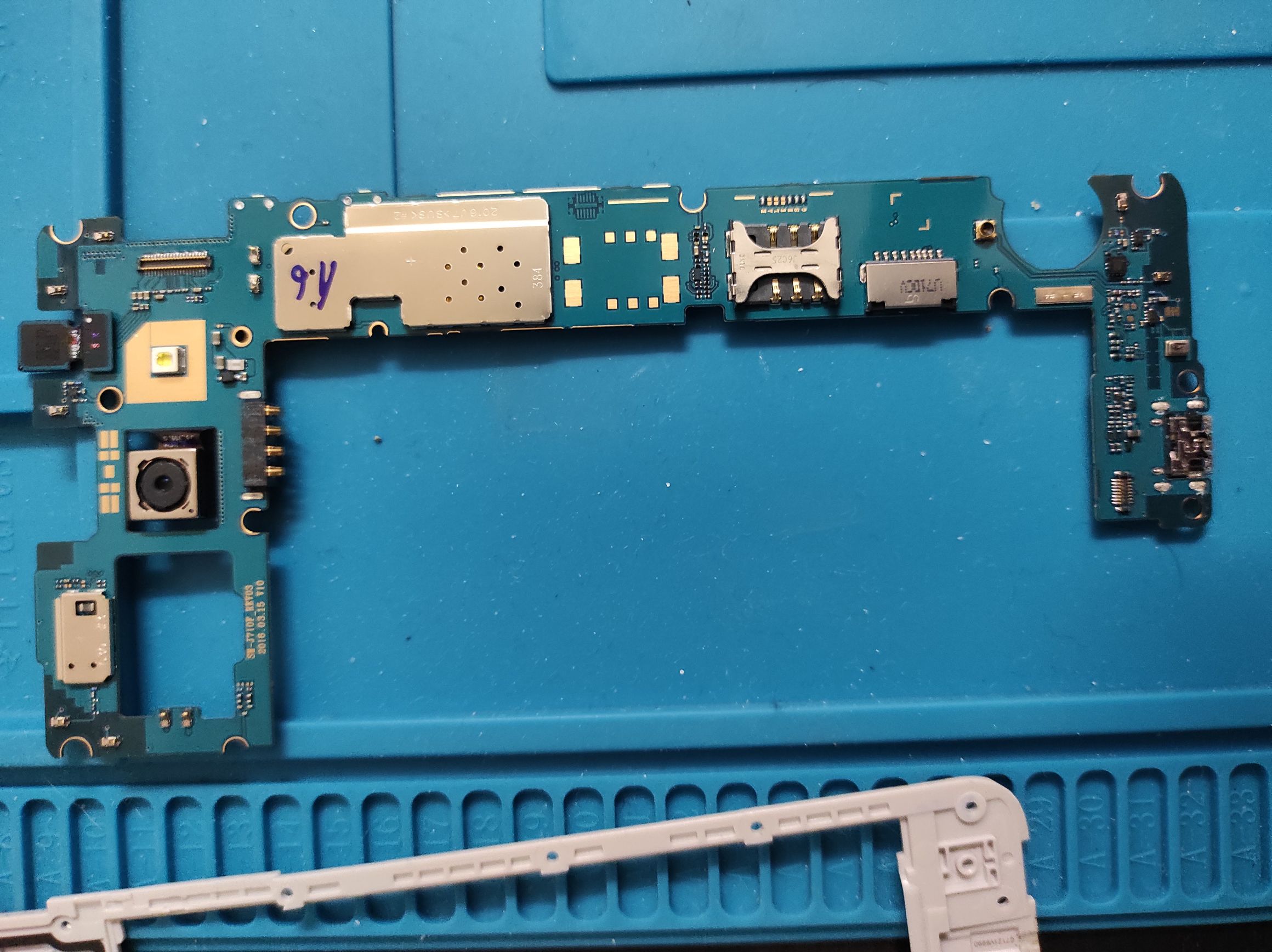

Recupero dati e acquisizione forense di smartphone danneggiati o distrutti

- Dettagli

- Scritto da Administrator

Canale Telegram Perizia Informatica

- Dettagli

- Scritto da Administrator

Canale Telegram Perizie e indagini informatiche forensi

Abbiamo aperto un nuovo canale su Telegram dedicato alle perizie Informatiche, su questo link https://t.me/perizia_informatica troverete tutti gli aggiornamenti dello studio sul tema delle perizie e della sicurezza informatica.

I nostri migliori partner scriveranno su questo canale e sarà un canale divulgativo a 360 gradi sui temi della Digital Forensics e recupero dati